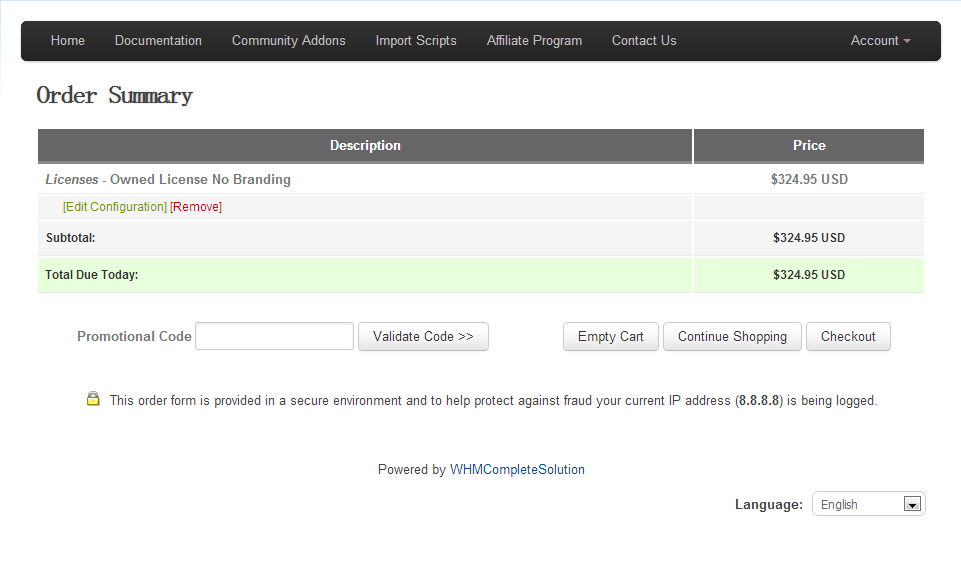

前面发布了一篇文章,讲述了多重代理时防止伪造X-Forwarded-For的方法。 那只是针对使用代理服务器的情况。虽然没使用代理服务器时,很少会出现这个问题,但是也不排除有些傻逼PHP程序,如果X-Forwarded-For的内容不为空,就会主动拿来当做访客真实IP。使用CDN的话,还能获取访客的正确IP,但是没使用CDN的话…… 这岂不是让那些不法分子有机可乘了吗? 大名鼎鼎的WHMCS就是其中之一! 其实如果要解决这个问题,在该PHP程序中,把类似这样的代码删掉就行:

|

1 |

$_SERVER['REMOTE_ADDR'] = $_SERVER['HTTP_X_FORWARDED_FOR']; |

但是,上面所说到的WHMCS,并非开源P […]