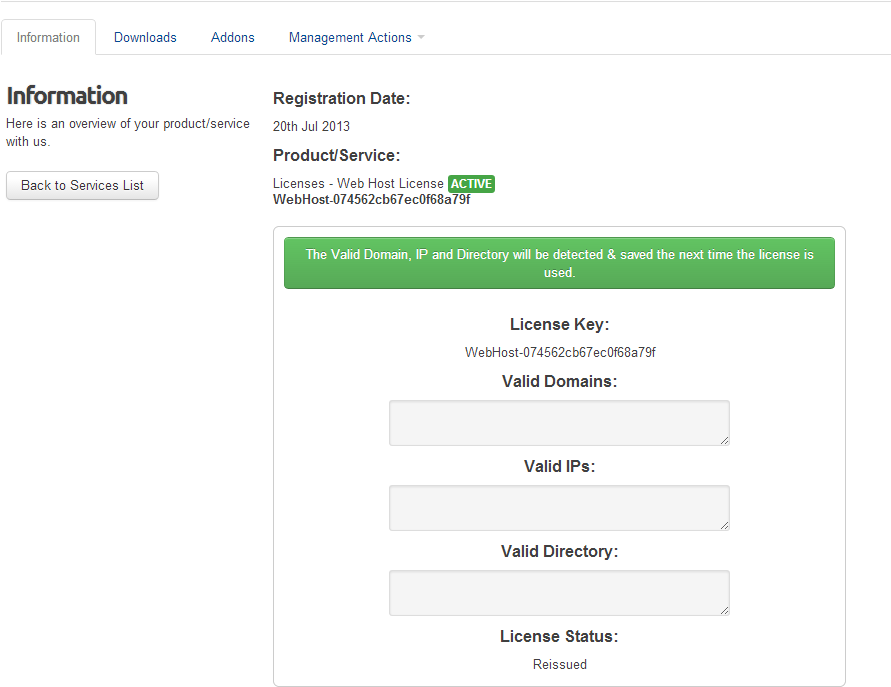

最近有人向我谈起一个与一账户信息在多个OpenSSH Server上同步的问题。 这两三天我抽时间测试了pam_mysql,pam_radius,以及OpenLDAP这三个东西。其中pam_mysql,pam_radius虽然可以用某个服务器验证登录信息,但是都需要在各个服务器上使用useradd添加该用户。 OpenLDAP最完美,仅需在LDAP上添加一个记录,就可使用已添加的用户的信息登录到各个服务器。 考虑到谈起这个问题的人是想使用WHMCS开通SSH账户的,于是我弄了个WHMCS的LDAP模块。 这模块需要PHP的LDAP扩展,你们可以通过phpinfo()函数查看是否有ldap扩展, […]

Tag: WHMCS

DirectAdmin额外流量模块For WHMCS

如果没猜错,WHMCS自带的DirectAdmin模块是不带添加额外流量的功能的。 看了下DirectAdmin的API文档,利用CMD_API_MODIFY_USER即可实现添加额外流量的功能。 一开始打算用CURL的,不过DirectAdmin提供了一个httpsocket.php,创建数组调用里面的函数就行了。 下载地址:http://soft.yzs.me/additionalbandwidth.zip 使用方法: 1) 上传到WHMCS的modules/servers目录,然后解压。 2) 到后台添加服务器,选择Type为Additionalbandwidth,并填写好信息。 3) […]

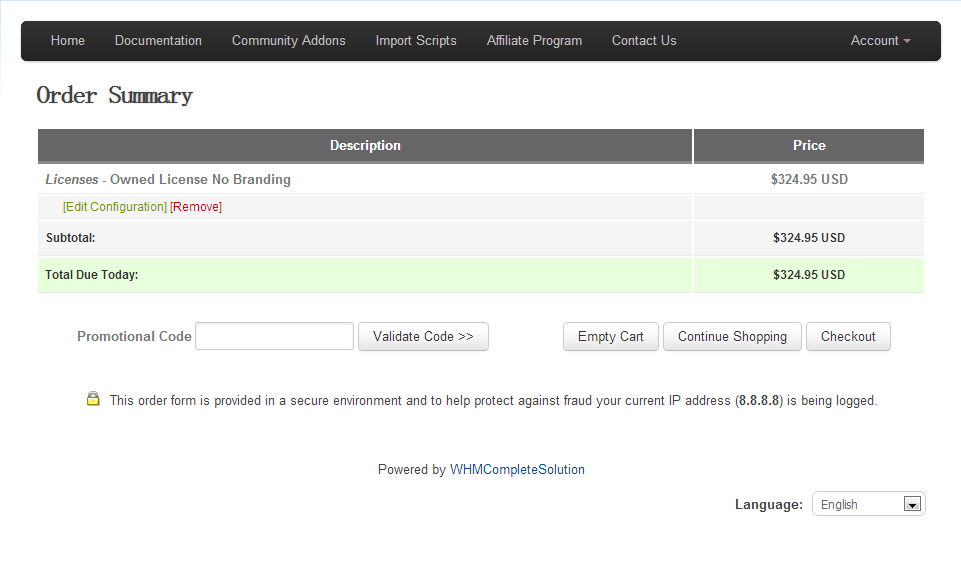

WHMCS(PHP程序)防止IP欺骗(伪造X-Forwarded-For)

前面发布了一篇文章,讲述了多重代理时防止伪造X-Forwarded-For的方法。 那只是针对使用代理服务器的情况。虽然没使用代理服务器时,很少会出现这个问题,但是也不排除有些傻逼PHP程序,如果X-Forwarded-For的内容不为空,就会主动拿来当做访客真实IP。使用CDN的话,还能获取访客的正确IP,但是没使用CDN的话…… 这岂不是让那些不法分子有机可乘了吗? 大名鼎鼎的WHMCS就是其中之一! 其实如果要解决这个问题,在该PHP程序中,把类似这样的代码删掉就行:

|

1 |

$_SERVER['REMOTE_ADDR'] = $_SERVER['HTTP_X_FORWARDED_FOR']; |

但是,上面所说到的WHMCS,并非开源P […]

揭穿babytomas之”WHMCS从国外服务器获取域名IP”的谎言

几天前在Hostloc发了一贴:香港WHMCS演示站。 一个名叫babytomas的小家伙说我是安装到使用DNSPOD的分线解析,从而使居于美国的WHMCS的服务器检测我的域名的IP是Hostgator的IP。 我当场反驳了他的观点,但是他并没有认识到自己的错误,仍然满怀信心地把自己的方法贴出来: 我实在是不忍心看到一个青少年继续错误下去,那么今天我就来个测试,让大家看看谁是谁非! 首先,我到DNSPOD处做好分线解析(cnwhmcs.yzs.me): 并且到Chinaz Ping了一下,以确认DNS记录已生效: 到http://www. […]